Route53

- DNS(네임서버) + Port 모니터링(Health Check) + L4(Failover 가능) + GSLB (라우팅 정책)

- 도메인을 타깃으로 분산 처리 가능

IP (Internet Protocol)

인터넷에 연결되어 있는 모든 장치를 식별할 수 있도록 각각의 장비에게 부여되는 고유 주소

- 고정 IP, 유동 IP, 공인IP, 사설 IP

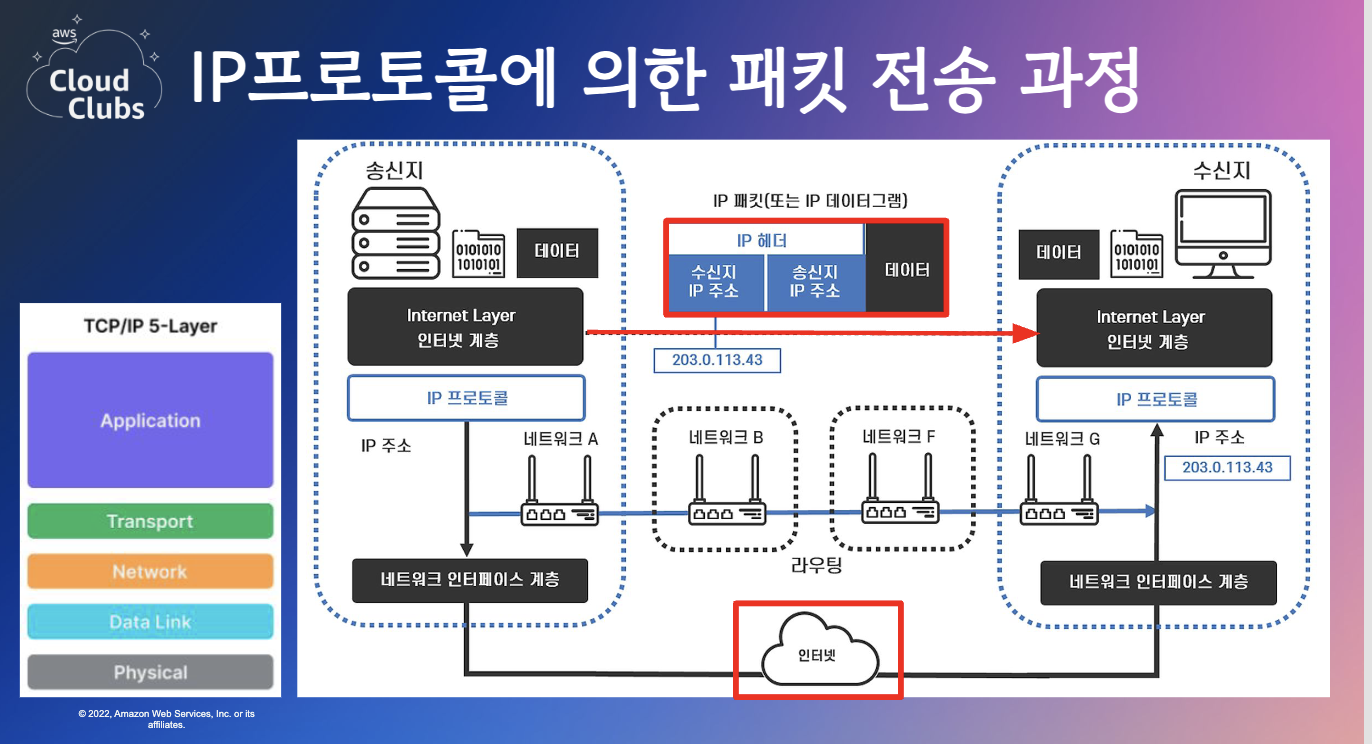

- IP 프로토콜에 의한 패킷 전송 과정

1. 송신지

- 사용자가 보낸 데이터가 IP 패킷으로 만들어짐

- IP 헤더 + 데이터(Payload)로 구성됨

2. 중간 경로 (라우터)

- 여러 라우터와 네트워크를 거림

- 이 과정에서 IP 헤더는 그대로 유지되며 라우팅만 바뀜

3. 수신지

- 패킷이 목적지에 도착하면 IP 계층이 헤더를 읽고 데이터를 위로 넘김

DNS ( Domain Name System)

도메인 네임(www.amazon.com) 을 네트워크 주소(192.168.1.0) 로 변환해주며 Forwarding DNS 하거나, Reverse DNS을 수행하는 분산형 데이터베이스 시스템

DNS 레코드

- Request 패킷을 받았을때, 어떻게 처리할지 정해둔 지침으로, RR(Name, Value, Type, TTL)의 형식

- A: 도메인 네임과 IP간의 연결 (IPv4버전)

- CNAME: 도메인 주소를 또 다른 도메인 주소로 이중 매핑

(www.movie.com, KOREA-CDN.movie.com, CNAME, 20),

(www.movie.com, US-CDN.movie.com, CNAME, 20)

- NS: 네임 서버 레코드로 도메인에 대한 네임 서버의 권한을 누가 관리하고 있는지 알려주는 방법

- Alias: Route53에서만 제공하는 특별한 레코드로 도메인네임과 AWS리소스간의 연결

라우팅 정책

- 단순 : 표준 DNS 기능 사용

- 가중치 기반: 각 리소스에 보낼 트래픽을 비율로 지정

- 지리적 위치: 사용자 위치에 기반하여 트래픽을 라우팅

- 지리적 근접: 리소스 위치에 기반하여 트래픽을 라우팅

- 지연 시간: 지연시간이 가장 짧은 리전으로 트래픽을 라우팅

- 장애조치 (failover) : 정상 상태일때만 트래픽을 라우팅

- 다중 응답: 무작위로 트래픽을 라우팅

VPC

IP 란?

인터넷에 연결되어있는 모든 장치들을 식별할 수 있도록 각각의 장비에게 부여되는 '고유한 주소'

총 32 비트로 이뤄짐 (IPv4)

CIDR

네트워크 ID & 호스트 ID 주소 범위를 구분하기 위한 하나의 표기법

192.168.0.0 을 Base IP, /24 를 subnet mask 라고 함

- 192.168.0.0/24 라면, 192.168.0.0 ~ 192.168.0.255

- 192.168.0.0/16 이라면, 앞에서 절반을 가리니까 192.168.0.1 ~ 192.168.255.255

AWS 구조

Region

- 전 세계에서 데이터 센터를 클러스터링 하는 물리적 위치

- 데이터 센터들을 지리적으로 나눈 단위

AZ ( Availability Zone)

- 여러 데이터 센터들을 묶은 단위

- AZ 여러개가 모여 리전 구성

VPC

- 나만의 독립된 가상 네트워크망

- 리전 당 5개 설계 가능

- VPC 당 5개의 CIDR 설정 가능

- 사설 IPv4 범위만 할당 가능

- VPC CIDR는 다른 VPC와 네트워크 범위가 겹치면 안됨

Subnet

- VPC의 IP 주소를 나눠 리소스가 배치되는 물리적인 주소 범위

- IP 네트워크 논리적인 영역을 쪼개서 만든 하위 네트워크 망

Internet Gateway(IGW)

- VPC 리소스들은 기본적으로 인터넷과 연결되어있지 않아서 IGW 연결을 해 인터넷으로 나가기 위한 통로를 마련해야함

Route Table

- 서브넷 , 게이트웨이의 네트워크 트래픽이 어디로 전송되어야 할 지에 관한 라우팅 규칙을 포함한 테이블

Private subnet이 외부 인터넷과 연결을 해야한다면 -> Nat Gateway , Bation Host 사용

NAT Gateway

- 인터넷 접속이 가능한 public subnet에 NAT Gateway 를 설정하고, Private Subnet이 외부 인터넷이 필요할 때 NATGateway을 거치도록 라우팅을 추가

- 특정 AZ에 생성이 되며, Elastic IP 사용

- Private Subnet의 AWS 리소스 -> Public Subnet의 NATGateway -> IGW -> 외부 연결 가능하지만 반대로 외부 -> Private Subnet으로 연결은 X

Bation Host

- Public Subnet 에 위치해 외부에서 Private Subnet으로의 통신을 도와주는 대리인

* Bastion Host를 사용하고 싶으면 해야하는 설정들

1. Bastion Host Security Group:보안 그룹은 인터넷에서 제한된 CIDR(외부)로부터Private Subnet으로의 접근을 허용해야 함

2. EC2 Security Group:Bastion Host의 보안 그룹 혹은 Bastion Host의 개인IP에 대해 SSH 연결을 허용해야 함

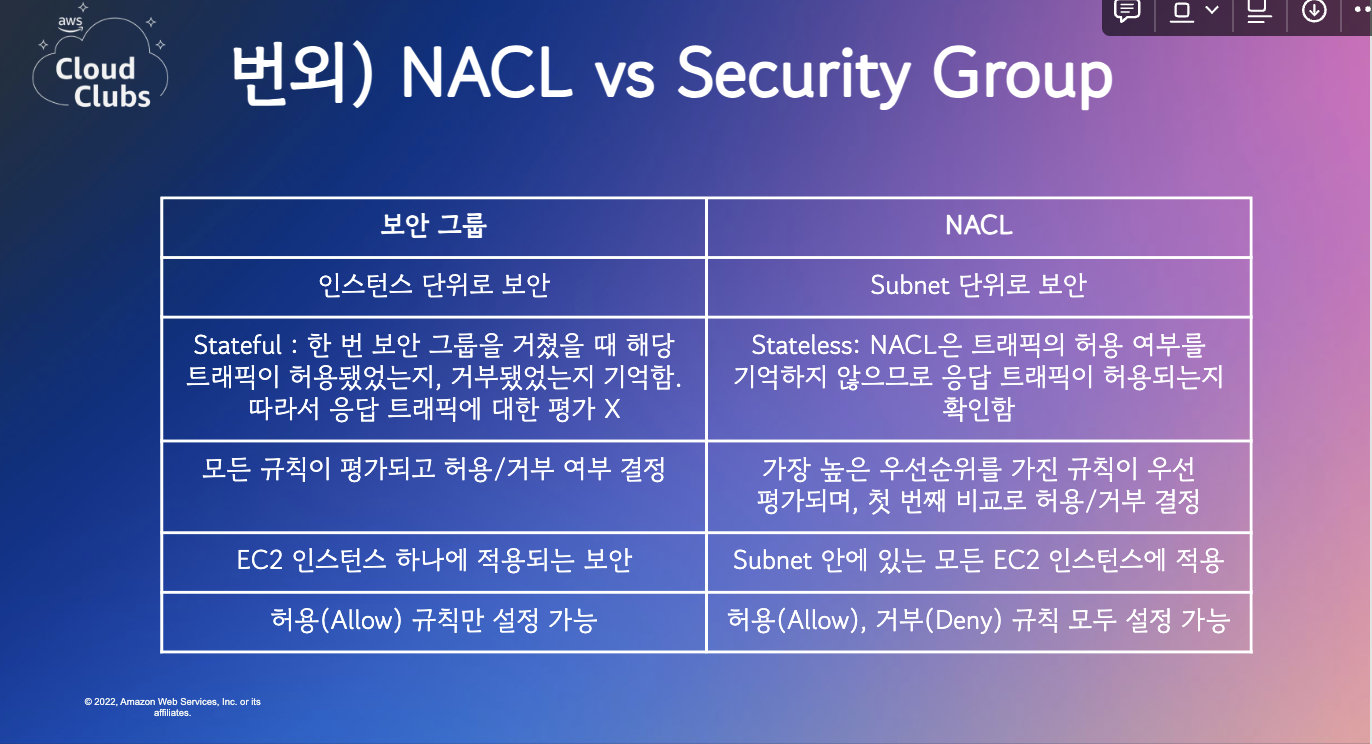

NACL

- Subnet 단위로도 트래픽 제어 가능

- 서브넷이 생기면 기본 NACL 에 연결됨

VPC Peering

- Private IPv4, IPv6 주소를 사용해 두 VPC 간 트래픽을 라우팅 할 수 있도록 해줘 두 VPC 간의 연결을 이루는 서비스

'공부 > Cloud Computing' 카테고리의 다른 글

| AWS Storage & CloudFront (0) | 2025.03.31 |

|---|---|

| AWS Solution Architect dump 정리 (1) | 2025.01.23 |